Telefónicaทนทุกข์ทรมานจากการโจมตีของ Ransomware

สารบัญ:

วันนี้เราได้เรียนรู้การโจมตีที่สำคัญอย่างเป็นธรรมในเครือข่ายTelefónica ภายในที่แหล่งข้อมูลภายใน บริษัท ยืนยันกับเราการโจมตีนี้อาจส่งผลกระทบต่อ Vodafone, Santander และ Capgemini Telefonica บอกพนักงานผ่านระบบเสียงประกาศสาธารณะเพื่อ ปิดคอมพิวเตอร์ เพื่อป้องกัน Ransomware ไม่ให้ แพร่กระจายไปทั่วเครือข่าย

Telefónicaประสบกับการโจมตี Ransomware

ไม่มีใครรู้แน่ชัดว่าเกิดอะไรขึ้น แต่ Telefónicaได้ส่งสัญญาณเตือนไปยังพนักงานและพนักงานหรือพนักงานบางคนกำลังรั่วข้อมูลเกี่ยวกับสิ่งที่เกิดขึ้นบนเครือข่ายสังคมออนไลน์ เรารู้ว่าการโจมตีเครือข่ายภายในของผู้ให้บริการเป็นการโจมตีที่ร้ายแรงพอสมควรเนื่องจากพวกเขาตัดการเชื่อมต่ออุปกรณ์จากเครือข่ายและปิดการใช้งานนอกจากนี้พวกเขายังส่งเสียงเตือนไปยังดาต้าเซ็นเตอร์ที่ใช้เครือข่ายของพวกเขาด้วย

เริ่มแรกปัญหาส่งผลกระทบต่อ Telefónica Spain และไม่เพียง แต่สำนักงานใหญ่ แต่ยังรวมถึง บริษัท ย่อยด้วย

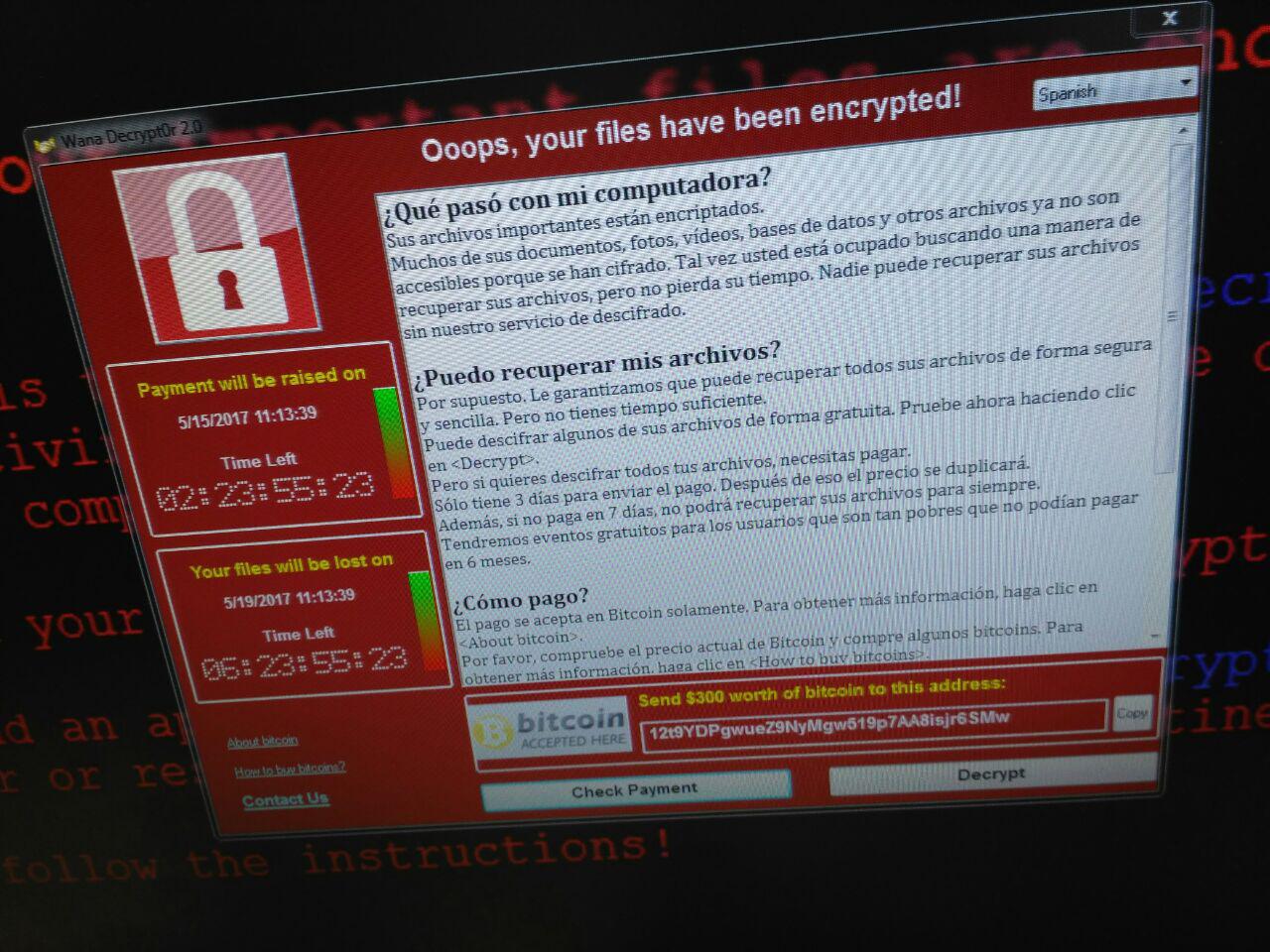

WanaDecryptor V2 เป็นชื่อของ ransomware ที่มีผลกระทบต่อTelefónicaและ บริษัท อื่น ๆ WanaDecrypor ใช้การดำเนินการคำสั่งระยะไกลโดยใช้ประโยชน์จากช่องโหว่ของโปรโตคอล SMB ที่ทำให้มัลแวร์ถูกแจกจ่ายไปยัง เครื่อง Windows อื่น ๆ ในเครือข่าย นั้น

ระบบที่ได้รับผลกระทบคือ Windows ในรุ่นต่าง ๆ เช่น Windows Server 2008/2012/2016, Windows 7, Windows 8, Windows 8.1, Windows 10, Windows Vista SP2 ตามรายงานดังกล่าวช่องโหว่ที่ถูกโจมตีในไซเบอร์ถูกรวมอยู่ในกระดานข่าวความปลอดภัยของ Microsoft เมื่อวันที่ 14 มีนาคมและมีเอกสารสนับสนุนเพื่อแก้ไขปัญหาที่คุณสามารถดูได้ที่นี่

สิ่งที่คุณเห็นในภาพนี้คือคำแถลงที่ฉันเผยแพร่ทางโทรศัพท์ถึงพนักงานเพื่อป้องกันไม่ให้ ransomware แพร่กระจายต่อไป เราพบการวิเคราะห์มัลแวร์นี้หลายครั้งในการวิเคราะห์แบบไฮบริดและไวรัสโดยรวม

WanaDecryptor V2 ติดตั้งอยู่ที่ไหน

เริ่มต้นด้วยการแก้ไขไฟล์สำหรับพา ธ เหล่านี้:

C: \ WINDOWS \ system32 \ msctfime.ime

C: \ WINDOWS \ win.ini

C: \ DOCUME ~ 1 \ User \ LOCALS ~ 1 \ Temp \ c.wnry

C: \

C: \ DOCUME ~ 1 \ User \ LOCALS ~ 1 \ Temp \ msg \ m_English.wnry

แก้ไขหรือเพิ่มคีย์ต่อไปนี้ไปยังระเบียน:

NT \ CurrentVersion \ IMM HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows

HKEY_USERS \ S-1-5-21-1547161642-507921405-839522115-1004 \ Software \ Microsoft \ Windows NT \ CurrentVersion \ AppCompatFlags \ Layers

HKEY_CURRENT_USER \ SOFTWARE \ Microsoft \ CTF

HKEY_LOCAL_MACHINE \ Software \ Microsoft \ CTF \ SystemShared

HKEY_USERS \ S-1-5-21-1547161642-507921405-839522115-1004

HKEY_LOCAL_MACHINE \ Software \ WanaCrypt0r

HKEY_CURRENT_USER \ Software \ WanaCrypt0r

NT \ CurrentVersion \ ProfileList \ S-1-5-21-15471616 HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows \

ผู้จัดการ HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Control \ Session

เขตข้อมูล NT \ currentVersion \ Time HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows เวลามาตรฐานยุโรป

เขตข้อมูล NT \ CurrentVersion \ Time HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows เวลามาตรฐานยุโรป \ Dynamic DST

HKEY_CURRENT_USER \ SOFTWARE \ Microsoft \ CTF \ LangBarAddIn \

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ CTF \ LangBarAddIn \

ข้อมูลเพิ่มเติมเกี่ยวกับ Malwr

ฉันจะป้องกันตัวเองจาก Ransomware ได้อย่างไร

ด้วย Anti Ransom V3 คุณสามารถลืมเกี่ยวกับการติดเชื้อหรือหยุดการโจมตี ransomware ทันเวลาเพื่อบันทึกข้อมูลทั้งหมดของคุณ

นักวิจัยหยุดการโจมตี ransomware ด้วยการลงทะเบียนโดเมน

นักวิจัยหยุดการโจมตี ransomware ด้วยการลงทะเบียนโดเมน ค้นหาว่านักวิจัยคนนี้หยุด WannaCry ransomware อย่างไร

wanacrypt ransomware ทำงานอย่างไร

หลายท่านอาจสงสัยว่า Wanacrypt ransomware ทำงานอย่างไร ทีนี้เราจะพูดถึงกระบวนการทั้งหมดตั้งแต่วินาทีที่มันเข้าสู่จุดประสงค์อื่น